海康威视门禁一体机与安全模块“接线及配置”

- 信息安全

- 2022-12-19

- 300

门控安全模块作用

门控安全模快,也叫安全模块,是为了实现在一体机宕机或遭受外力破坏时,门始终保持宕机前的状态。门控安全模块是门禁系统中介于门禁一体机和门锁的中间层;上可连门禁一体机,下可连如电锁,门磁,开门按钮,韦根读卡器等外接设备;与门禁考勤一体机一起使用,开门更安全。

普通门禁一体机接门控安全模块

方式一:先设置安全模块拨码,再修改一体机的“通讯设置或串口工作模式”。

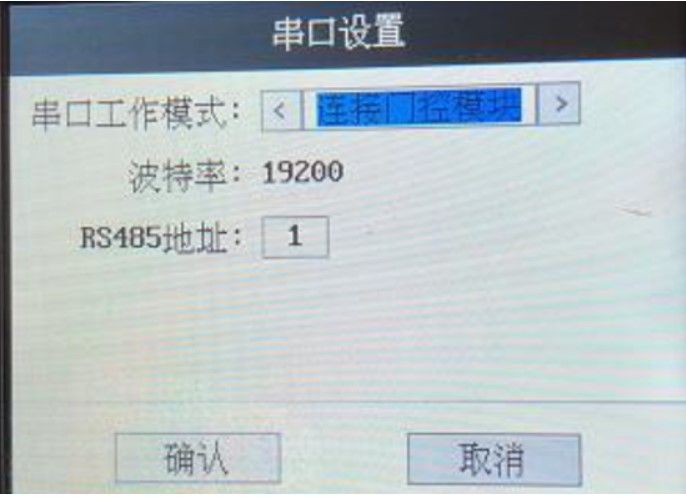

一、修改一体机的串口工作模式

所涉型号/系列:DS-K1T105/202/201/300/301

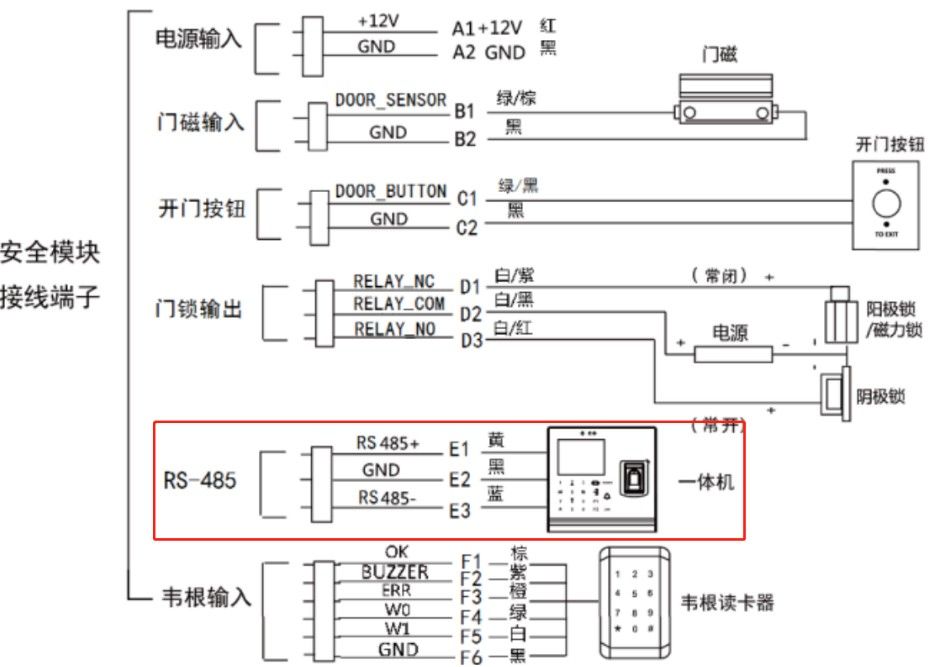

接线说明:

一体机的485+接安全模块的485+、485-接安全模块的485-

参数设置及拨码说明:

1. 门控安全模块拨码:将门控安全模块的拨码1拨至ON。

2. 一体机串口参数中将串口工作模式改成连接门控模块。

完成上述接线拨码后,可将权限信息下发至一体机中,刷卡通过后,门控安全模块门锁输出将输出开关量,此开关量可控制门锁。

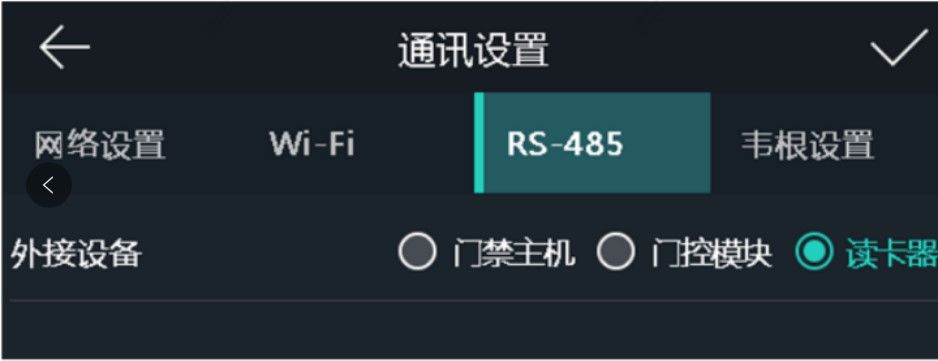

二、修改一体机的通讯设置

所涉型号/系列:

1)DS-K1T604/607/610/641/671/606

2)DS-K1T341M、DS-K1T331W、DS-K1T341BMW

3)DS-K1T6Q-F40M、DS-K1T6QT-F40M、DS-K1T6QT-F71M、DS-K1T6Q-F71M、DS-K1T6QT-F71AM、DS-K1T6QT-F71AMW、DS-K1T6Q-F70M、DS-K1T6Q-F70-3XF/TB(测温)、DS-K1T6QT-F70-3XFTB(国内标配)、DS-K1T6Q-F70M-3XFTB

4)DS-K56Q-F70、DS-K1T803、DS-K1T804、DS-K1T804A、DS-K1T8101、DS-K1T8115

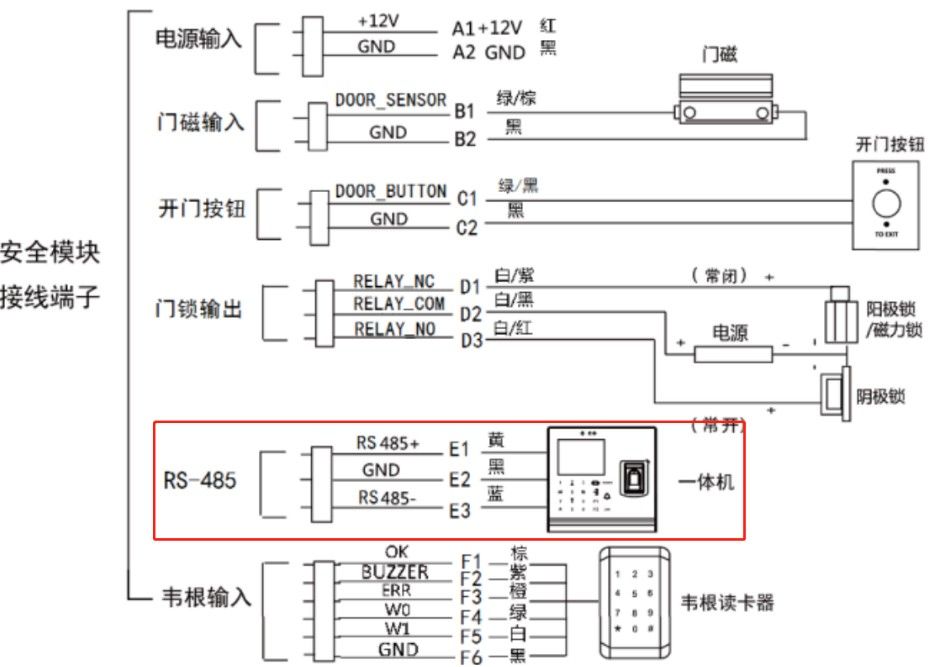

接线说明:

一体机的485+接安全模块的485+、485-接安全模块的485-

参数设置及拨码说明:

1. 门控安全模块拨码:将门控安全模块的拨码1拨至ON。

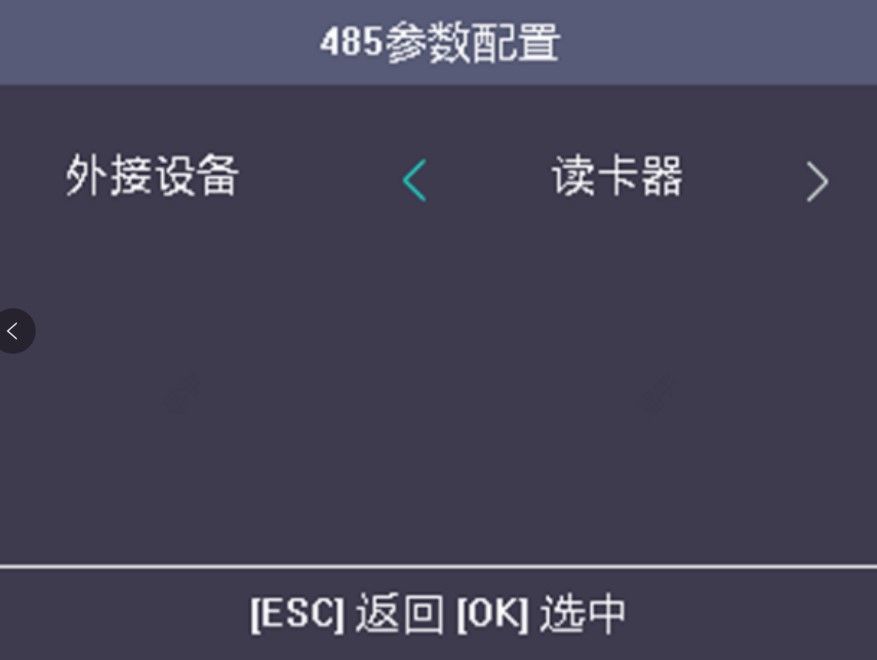

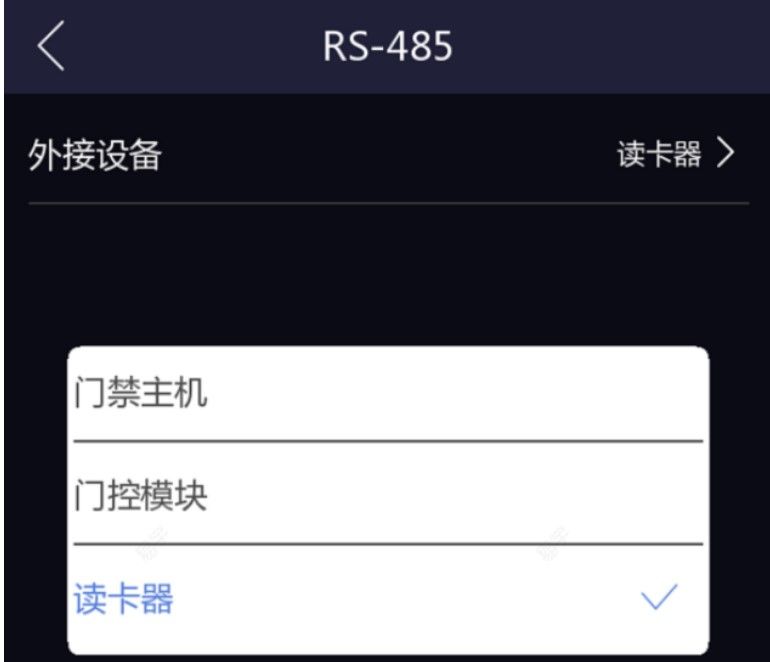

2. 进入通讯设置界面,点击RS-485进入485界面,外接设备选择“门控模块”。

界面一:

界面二:

完成上述接线拨码后,可将权限信息下发至一体机中,刷卡通过后,门控安全模块门锁输出将输出开关量,此开关量可控制门锁。

方式二:先设置安全模块拨码,再设置一体机拨码。

所涉型号/系列:DS-K1T500/501(早期设备)

接线说明:

DS-K1T500/501接线同普通门禁一体机接线一致,即485+接485+,485- 接485-即可。

拨码说明:

1. 门控安全模块拨码:门控安全模块需将第一位拨ON。

2. DS-K1T500/501拨码:一体机需将第二位拨ON。

完成上述接线拨码后,可将权限信息下发至一体机中,刷卡通过后,门控安全模块门锁输出将输出开关量,此开关量可控制门锁。

本文由admin于2022-12-19发表在信息视界(H266.VIP),如有疑问,请联系我们。

本文链接:https://h266.vip/post/1880.html